EdgecoreのWi-Fi 7対応機、EAP105に、待望のWireGuard VPN機能が付きました。3年ほど前から、無線LANアクセスポイントにはオープンで高速なVPN機能が欲しいよと、お願いしていたものです。

なんで「オープンで高速」なのかというと、何度か書いてきたように、ケーブルの部分で通信を保護したいことと、大して速くもないのに割高になるのが不可避な専用コントローラ (WLC)ではなくLinux箱などで受けたいことが理由です。EAP101の記事から抜粋します。

顧客 (オーナー) の店舗に転がすようなマネージドWi-Fiの用途では、オーナーに自前の回線への接続を任せることがあります。このような設置方法の場合、通信事業者の立場では、フリーWi-Fiのトラフィックをオーナーや他の来客のいたずらから保護するために、ケーブルの部分をVPNで保護するなどの対策が欲しいものです。

なお、この記事ではWireGuardのみ扱い、無線LAN部分については一切触れません。

EAP105とは

とりあえず、バァーーン!

裏面はこう。全面がヒートシンクになっている感じです。

電源供給が従来の丸型DCジャックではなくPD3.0になっているところが目新しいです。もちろんPoEにも対応しています。

製品情報はこちら。なかなか魅力的なスペックです。

プロセッサはQualcomm Dragonwing N7 Platform IPQ5332のようです。以前Immersive Home 3210 Platformと呼ばれていたものが、改名されたとのこと。

OSはいつものOpenWrtベースですが、例によってopkgによるパッケージマネージャは塞がれています。

EAP105のWireGuard VPN

Firmware v12.6.7から対応しています。

-

Edgecore Help Center: Firmware EAP105

https://support.edge-core.com/hc/en-us/articles/42737038539033-EAP105

今のところ、ecCLOUDには設定項目がなく、スタンドアロンで使うことになります。ecCLOUDに登録した状態でクラウド側の設定がプッシュされると、WireGuardの設定が無効になってしまいます。

設定画面はあっさりとしていて、こんな感じです。

ただし、ここだけではないので要注意です。設定項目が分散して分かりにくいのは、OpenWrtの悪いところですね。ファイアウォールの設定をしないと、パケットが流れません。

ip ruleで見ると、WireGuard VPNのトラフィックを分離するようなルールが入っていました。

本体からWireGuardサーバに到達できない?

WireGuardの設定はサクサクと進んで、wg show で見るとリンクアップしているのですが、コマンドラインからサーバ側のIPアドレスを叩くとなぜか

ping: sendto: Operation not permitted

になってしまいました。これでは、RADIUSパケットを通したり、リモートから管理画面に入ったりという、本当に使いたかった機能がダメです。ip ruleが設定されているので、素直には通してくれないようです。

散々悩みました_(゚。3」∠)_

/etc/config/network を見ると、まずは一つ落とし穴が。route_allowed_ipsを '1' に設定しないといけません。(なんで '0' のままだったの?)

次に、/etc/config/firewall にも落とし穴が!変更前の値はこのとおりで、input/output/forwardが全部DROPになっていました。

ACCEPTに変更して、やっと開通ヽ(・∀・)ノ

これでVPNサーバにRADIUSの通信を集約したり、サーバを踏み台にして基地局の管理画面にアクセスできるようになります。

WireGuard VPNの性能

最近のCPUで、そこそこ上位の機種なので、500Mbpsぐらい出るものと期待していました。初めに、下りが300~400Mbpsぐらい出る自宅の光回線で試してみたところ、ありゃ?50Mbpsしか出ない……???どうも上りが遅いのに引っ張られているようです。あと、盆休みで回線が混雑していた兆候もあったので、とりあえず保留。

仕事場のLAN (GbE)で試してみたところ、予想通りの性能が得られました。

Speedtestで上下530Mbps出ています。

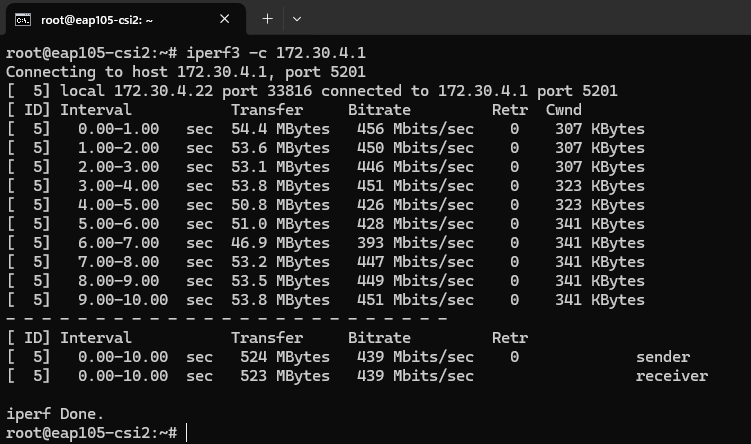

次に、VPNサーバのIPアドレスをめがけて iperf3 を試してみると、こんな感じ。

正直なところは、700Mbpsぐらい出るCPUだとよかったのですが、フリーWi-Fiの用途では十分かもしれません。Wi-Fi 7の速度はうたえないことになりますが、速度が欲しい場所は、いたずらされないようにガッチリとケーブルを固定して、VPN無しで設置しましょう。

他社も追従して、オープンなVPN機能を搭載してくれたらいいのになぁ。

あと、Edgecore / IgniteNet さんは、EAP105以外のモデルにもVPN機能を追加して、ecCLOUDやecOPENから設定ができるようにしてほしいところです。VPN箱は自前で高速なものを用意するから。

欲を言えば L2TP/IPsec と OpenVPN のソフトウェアも入れておいてほしい。

おしまい